VoIP und SIP Sicherheit

SIP hat der Vorteil von Einfachheit und Flexibilität, da es sich an HTTP anlehnt. Deshalb stehen SIP die ähnliche Anforderungen an Sicherheit und Datenschutz wie HTTP gegenüber, sogar mehr. Einige dieser Anforderungen beziehen sich primär auf den Austausch von Vermittlungs- bzw. Signalisierungsinformationen, andere Anforderungen richten sich ausdrücklich an den Nutzdatenaustausch[54]. In diesem Unterkapitel wird die Basis von Sicherheit und deren Anwendung auf SIP Protokoll beschrieben. Aber es ist wichtig zu achten, dass die Sicherheit neben Protokollsicherheit noch viele Ebenen beinhaltet. Drei wesentliche Sicherheitskonzepte sind:

- Authentifikation: Schutz vor nicht zugelassene Zugriff

- Vertraulichkeit: Schutz vor ausgetauschten Information vor Dritten

- Integrität: Sicherstellung der Integrität ankommender Information

Sicherheitsmechanismen für SIP-Signalisierung

Für die SIP-Signalisierung stellt die folgenden Mechanismen zur Verfügung: SIP Digest, SIP over TLS (SIP URI mit TLS) SIPS URI und IPSec.

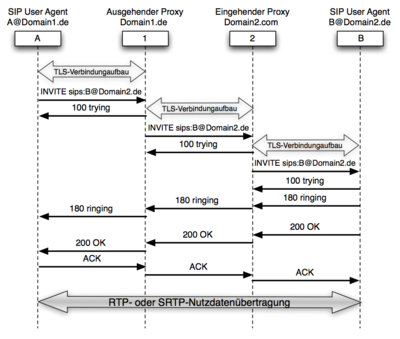

SIP over TLS und SIPS URI sind beide in SIP spezifizierte Verfahren und verwenden Trasport Layer Security (TLS) um Datenübertragung zu verschlüsseln. Die Unter- schied zwischen den beiden liegt daran, dass SIPS URIs nicht „best-effort TLS“ sondern „TLS-only“ sind. Deswegen ist SIP over TLS verfahren ganz einfach zu realisiere, nämlich ein UA öffnet eine TLS Verbindung und nutzt SIP URIs statt SIPS für alle Header-Felder. Hierbei weist der Via Header-Feld darauf hin, dass die SIP-Nachricht über TLS gesendet wird. Gegenüber den SIP over TLS hat der SIPS URI Mechanismen striktere Anforderung, dass der Austausch sämtlicher SIP-Nachrichten zwischen allen involvierten SIP-Netzelementen (ggf. mehrere Proxy Server) ausschließlich verschlüsselt werden muss. RFC 5630 spezifiziert die Verwendung von SIPS URI auf Basis von RFC 326. Die folgende Abbildung zeigt ein Beispiel SIP-Session-Aufbau unter Anwendung des SIPS-URI-Schemas über zwei Domäne.

Sicherheitsmechanismen für die SIP-Nutzdaten

Wie im obigen Abschnitt erläutert, kann das IPSec unmittelbar für SIP-Nutzdaten ver- wendet werden. Außerdem stellt das Secure Real-time Transport Protocol (SRTP) zur Verfügung. Es bietet eine Möglichkeit, die Echtzeitdatenübertragung auf RTP-Baisis zu schützen. Durch den Einsatz von SRTP können die Vertraulichkeit und Integrität erreicht werden. Eine Menge von Verschlüsselungsverfahren werden in RFC5506 als Standard- satz für SRTP definiert. Übrigens die Schlüsselaustausch zwischen zwei Endsystemen wird durch den DTLS-SRTP Verfahren gesichert und als endgültige Lösung für den SRTP-Schlüsselaustausch zwischen SIP User Agents angesehen. Die Aushandlung der o.g. Schlüsselaustausch erfolgen über die in SIP eingebettete Message Body.

Vergleich gängiger SIP-Sicherheitsmechanismen

| SIP-Protokolltyp | Mechanismen | Vertraulichkeit | Integrität | Authentifizierung |

|---|---|---|---|---|

| Vermittelung | SIP over TLS | erster Hop | erster Hop | kein |

| Vermittelung | SIPS URI | Hop-zu-Hop | Hop-zu-Hop | kein |

| Vermittelung | S/MIME | Ende-zu-Ende(teilweise) | Ende-zu-Ende(teilweise) | Ende-zu-Ende |

| Vermittelung | SIP Security Agreement | Hop-zu-Hop | Hop-zu-Hop | Hop-zu-Hop |

| Vermittelung | IPSec | Hop-zu-Hop | Hop-zu-Hop | Hop-zu-Hop |

| Nutzdaten | SRTP/ZRTP | Ende-Zu-Ende | Ende-Zu-Ende | Ende-Zu-Ende |

| Nutzdaten | IPSec | Hop-zu-Hop | Hop-zu-Hop | Hop-zu-Hop |

Über SIP/VoIP

- Session Initiation Protocol

- SIP Protokoll im Detail

- Was ist SSOA?

- VoIP Telefonanlagen

- Was ist SIP B2BUA

- Was ist ein SBC?

- SIP Proxy und B2BUA Architektur

- SIP-Trunking

- Das BLF Besetztlampenfeld

- Was ist ACD?

- WebRTC

- WebRTC VoIP Softphone

- SIP over WebSockets

- REST-Schnittstelle

- SOAP-Schnittstelle

- VoIP und SIP Sicherheit

- QoS in VoIP Netzwerken

- Fax over IP

- SDN und VoIP

- ISDN-Abkündigung

SipXcom und VoIP-Telefonanlagen

- VoIP Telefonanlagen

- IANT VoIP Telefonanlagen auf Basis von SipXcom bzw. Uniteme

- SipXcom Virtualisierung

- SipXcom Virtualisierung im Test

- SipXcom Virtualisierung im Test – Mediendienst

- SipXcom / openUC als private Cloud Service anbieten

- Hochverfügbarkeit (HA) Mechanismen bei SipXcom / openUC

- Vendor Lock-in in der VoIP Welt

- Das Voicemail-system

- IP Telefon Autoprovisionierung durch SipXcom

- Konfiguration SipXecs RESTful Dienst

- ACD Lösung basiert auf Askozia (In-house Call Center)

- SOAP

- Die Neuheiten von SipXecs Version 4.6

- FMC

- SipX im Praxiseinsatz

- Unified Communications

- Computer Telephony Integration

- Interactive Voice Response

- SIP Endgeräte

- IP-Telefonie und die europäische Datenschutz-Grundverordnung DS-GVO

- Sanft migrieren